Ethical Hacker, auch White Hat Hacker genannt, sind Experten der Cyber Security, die legal in ein Netzwerk eindringen. Sie identifizieren und beheben Sicherheitslücken, bevor böswillige Hacker sie ausnutzen können. Ethical Hacker spielen eine wichtige Rolle beim Schutz von Unternehmen vor Cyber-Bedrohungen. Sie simulieren Angriffe und geben Empfehlungen zur Verbesserung der Sicherheitsmaßnahmen.

Dabei ist Ethical Hacking ein breit gefächertes Verfahren, das viele verschiedene Technologien abdeckt. Im EC-Council C|EH-Programm wird die systematische Anwendung der Methoden gelehrt. Dadurch können Ethical Hacker nahezu jede Anwendung oder Infrastruktur, mit der sie beauftragt werden, bewerten, potenzielle Schwachstellen identifizieren und Empfehlungen zur Behebung dieser Schwachstellen geben.

Unser CEH Kurs - Certified Ethical Hacker

Unser CEH Kurs zum Certified Ethical Hacker dauert fünf Tage und ist inhaltlich in 20 Module unterteilt. Jedes dieser Module bietet zusätzlich umfangreiche praktische Laborkomponenten an. Damit können die gelehrten Techniken und Verfahren an realen Maschinen geübt werden.

Module 01: Introduction to Ethical Hacking

Learn the fundamentals and key issues in information security, including the basics of ethical hacking, information security controls, relevant laws, and standard procedures.

Module 02: Foot Printing and Reconnaissance

Learn how to use the latest techniques and tools for footprinting and reconnaissance, a critical pre-attack phase of ethical hacking.

Module 03: Scanning Networks

Learn different network scanning techniques and countermeasures.

Module 04: Enumeration

Learn various enumeration techniques, such as Border Gateway Protocol (BGP) and Network File Sharing (NFS) exploits, and associated countermeasures.

Module 05: Vulnerability Analysis

Learn how to identify security loopholes in a target organization’s network, communication infrastructure, and end systems. Different types of vulnerability assessment and vulnerability assessment tools are also included.

Module 06: System Hacking

Learn about the various system hacking methodologies used to discover system and network vulnerabilities, including steganography, steganalysis attacks, and how to cover tracks.

Module 07: Malware Threats

Learn different types of malware (Trojan, virus, worms, etc.), APT and fileless malware, malware analysis procedure, and malware countermeasures.

Module 08: Sniffing

Learn about packet sniffing techniques and their uses for discovering network vulnerabilities, plus countermeasures to defend against sniffing attacks.

Module 09: Social Engineering

Learn social engineering concepts and techniques, including how to identify theft attempts, audit human-level vulnerabilities, and suggest social engineering countermeasures.

Module 10: Denial-of-Service

Module 11: Session Hijacking

Understand the various session hijacking techniques used to discover network-level session management, authentication, authorization, and cryptographic weaknesses and associated countermeasures.

Module 12: Evading IDS, Firewalls, and Honeypots

Learn about firewalls, intrusion detection systems (IDS), and honeypot evasion techniques; the tools used to audit a network perimeter for weaknesses; and countermeasures.

Module 13: Hacking Web Servers

Learn about web server attacks, including a comprehensive attack methodology used to audit vulnerabilities in web server infrastructures and countermeasures.

Module 14: Hacking Web Applications

Learn about web application attacks, including a comprehensive web application hacking methodology used to audit vulnerabilities in web applications and countermeasures.

Module 15: SQL Injection

Learn about SQL injection attacks, evasion techniques, and SQL injection countermeasures.

Module 16: Hacking Wireless Networks

Learn about different types of encryption, threats, hacking methodologies, hacking tools, security tools, and countermeasures for wireless networks.

Module 17: Hacking Mobile Platforms

Learn Mobile platform attack vector, Android and iOS hacking, mobile device management, mobile security guidelines, and security tools.

Module 18: IoT Hacking

Learn different types of Internet of Things (IoT) and operational technology (OT) attacks, hacking methodologies, hacking tools, and countermeasures.

Module 19: Cloud Computing

Learn different cloud computing concepts, such as container technologies and server less computing, various cloud computing threats, attacks, hacking methodology, and cloud security techniques and tools.

Module 20: Cryptography

Learn about encryption algorithms, cryptography tools, Public Key Infrastructure (PKI), email encryption, disk encryption, cryptography attacks, and cryptanalysis tools.

Zusätzlich haben Sie als Teilnehmer in über 220 praktischen Übungen die Möglichkeit, jedes Lernziel des Kurses zu üben. Diese Übungen werden online in der EC-Council Cyber-Range-Umgebung verfügbar gestellt. Mit 4.000 vorinstallierten Hacking-Tools und einer Vielzahl von Betriebssystemen lernen Sie die gängigsten Sicherheitstools, die neuesten Schwachstellen und die gängigsten Betriebssysteme auf dem Markt kennen und sammeln praktische Erfahrungen.

Der Kurs CEH in der neusten Version CEHv13 vermittelt Ihnen KI-gestützte Werkzeuge und Techniken, um Schwachstellen in Systemen und Netzwerken zu identifizieren, auszunutzen und zu sichern. Sie lernen, KI einzusetzen, um die Erkennung von Bedrohungen zu automatisieren, Sicherheitsverletzungen vorherzusagen und schnell auf Cybervorfälle zu reagieren. Außerdem erwerben Sie die notwendigen Kenntnisse, um KI-gesteuerte Technologien gegen mögliche Bedrohungen zu schützen.

CEH Kurs - Für wen ist das Training geeignet?

- Sicherheitsbeauftragte

- Prüfer

- Sicherheitsexperten

- Websiteadministratoren

- Alle, die für die Sicherheit von Netzwerk-Infrastrukturen zuständig sind

CEH Kurs - Was wird im Training vorausgesetzt?

Generell gibt es keine spezifischen Voraussetzungen für das CEH-Programm.

Empfohlen werden jedoch mindestens zwei Jahre IT-Sicherheitserfahrung. Erst dann sollten Sie an einem CEH-Trainingsprogramm und damit an unserem CEH Seminar teilnehmen.

Zusätzlich sind Englisch Kenntnisse von Vorteil, da die Kursunterlagen und auch die Prüfung nur in Englisch zur Verfügung stehen.

Sie können das 5-Tage Seminar als Online, Classroom und als Hybrid Training (vor Ort und Online kombiniert) buchen. Damit Sie bei Ihrer Kursbuchung sicher planen können, bieten wir Ihnen eine große Auswahl an Kursterminen mit Termin-Garantie an. Für Ihr gesamtes Team bieten wir das Seminar auch gern als Inhouse-Schulung bei Ihnen vor Ort oder ebenfalls als online Training an.

Vom CEH Kurs zur CEHv13 Zertifizierung

Nach dem Kurs können Sie in einer Zeit von vier Stunden die szenariobasierte CEH Prüfung ablegen. Diese theorethische Prüfung besteht aus Multiple-Choice-Fragen und ist im Preis enthalten. Die Prüfung steht nur in Englisch zur Verfügung. Wenn Sie den CEH Kurs abgeschlossen und bei EC-Council bewertet haben, erhalten Sie von uns ohne weitere Kosten einen Voucher für die Prüfung „Certified Ethical Hacker 312-50“. Die Prüfung können Sie im Nachgang zum Termin Ihrer Wahl vor Ort in einem VUE Testcenter oder online ablegen.

Zusätzlich bietet EC-Council eine praktische Zertifizierung zum CEH an. Dies ist eine zu 100 % praktische Prüfung, die in einer Zeit von sechs Stunden absolviert werden muss. Diese Prüfung ist Teil der EC-Council Cyber Range. Bei dieser Prüfung müssen Sie Ihre Fähigkeiten und Fertigkeiten in ethischen Hacking-Techniken unter Beweis stellen.

Neuerungen innerhalb des CEH Zertifizierungsprogramms

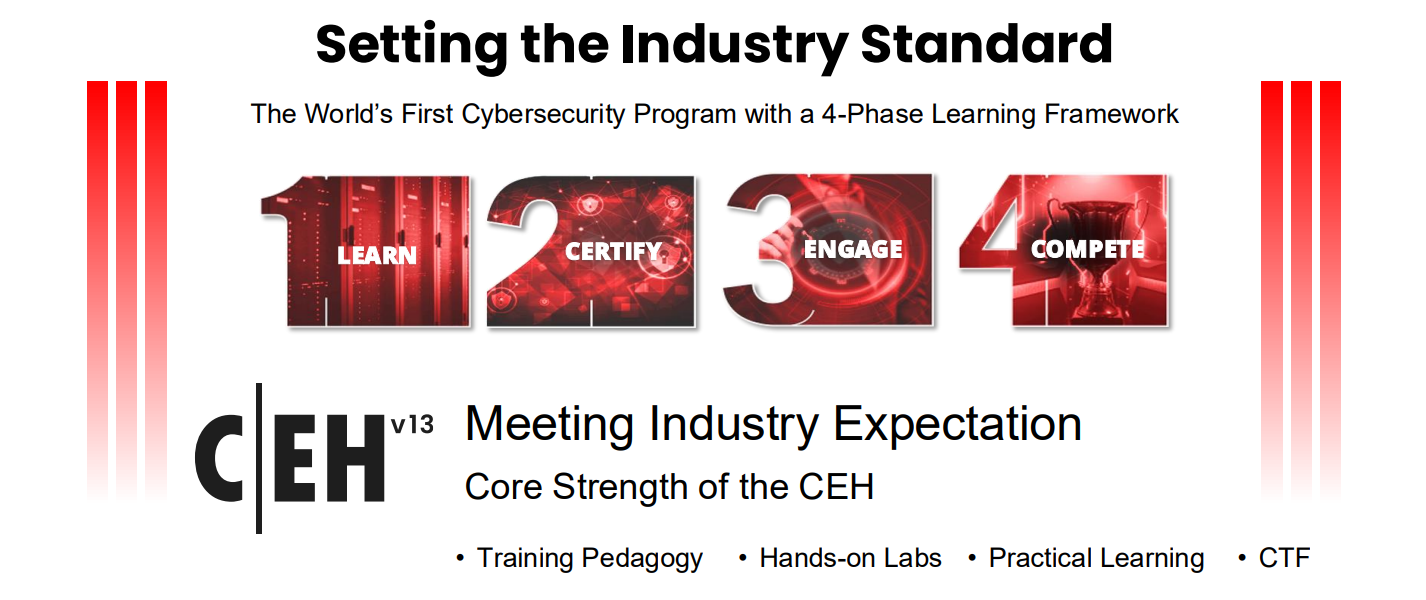

Das umfassende Programm wurde seit der Version CEHv12 in vier Lernstufen eingeteilt: 1. Learn, 2. Certify, 3. Engage und 4. Compete.

Damit lernen Sie in diesem spezialisierten Trainingsprogramm alles, was Sie über ethisches Hacken wissen müssen: inkl. einem praktischem Training, Übungen, Prüfungen, Bewertungen, einem Mock-Engagement (Praxis) und einem globalen Hacking-Wettbewerb.

CEH Kurs - Weiterführende Informationen

Certified Ethical Hacker CEH v13 – offizielle Seite von EC-Council zum CEH Kurs

CEHv13 Brochure – offizielle Broschüre von EC-Council zum CEH Kurs

EC-Council Training – Übersicht unserer EC-Council Schulungen

EC-Council Zertifizierungen – Übersicht EC-Council Zertifizierungen